NAT

این قسمت یکی از کاربردی ترین قسمت هایی است که در هر فایروال وجود دارد که البته در PFSense سادگی کار کردن و سرعت اعمال رول ها , آن را با سایر فایروال ها متفاوت کرده است.

این قسمت از ۴ بخش کلی Port Forward , 1:1 , Outbound و NPt تشکیل شده است که به تفضیل درباره هر کدام از بخش ها توضیحاتی آورده شده است.

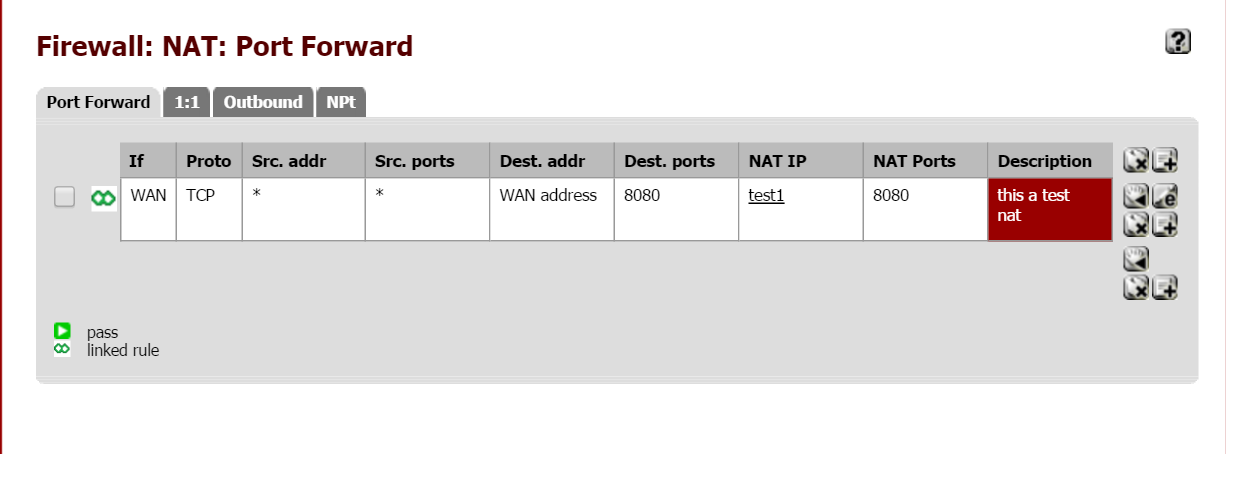

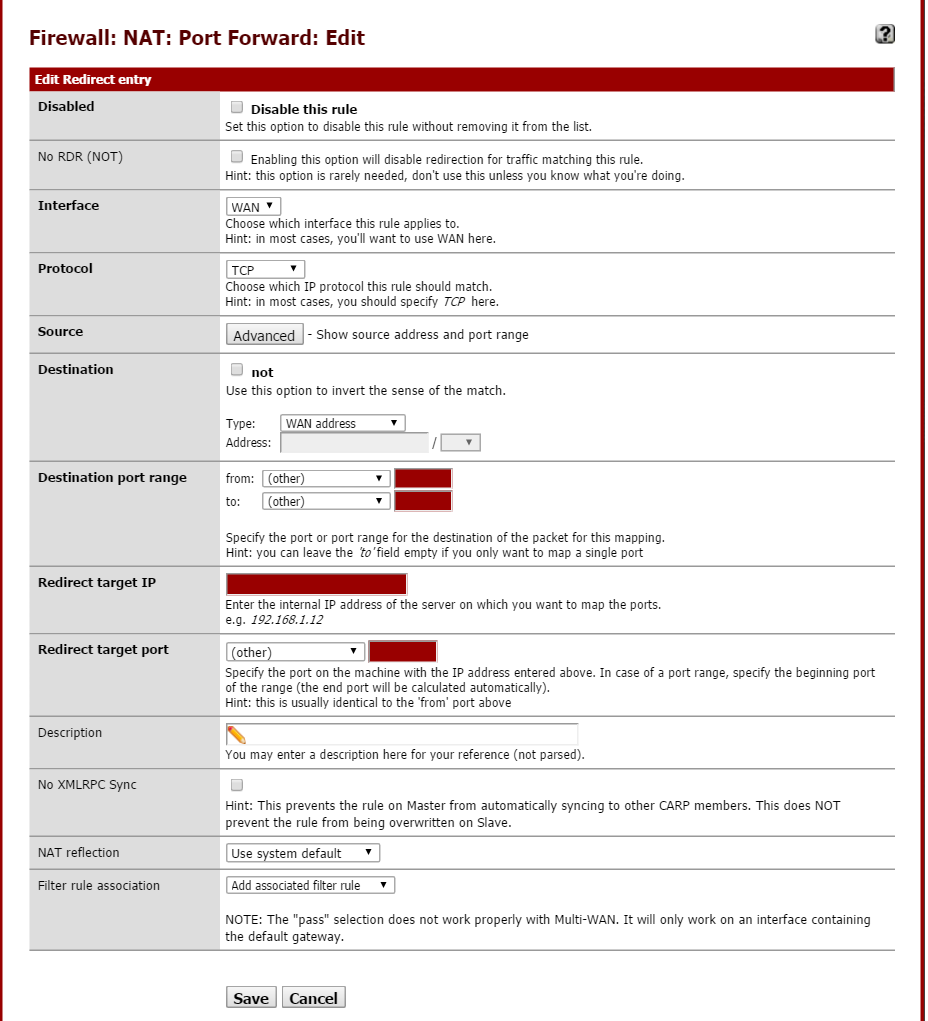

Port Forward:

این قسمت همان Destination NAT در فایروال های دیگرمی باشد . این این قسمت جهت تنظیمات دسترسی به سرویس خاصی از بیرون که بر روی یکی از کامپیوترهای داخل شبکه خصوصی ما قرار دارد استفاده می شود.

برای درک بیشتر هر یک از گزینه های قابل استفاده , در جدول زیر به توضیح انها پرداخته ایم.

| در صورتی که تیک این گزینه خورده باشد رول ما غیرفعال می شود. | Disabled |

| در صورتی که تیک این گزینه خورده باشد رول ما NOT می شود. | No RDR (NOT) |

| اینترفیس یا رابط ورودی جریان ترافیک را مشخص می کند. | Interface |

| پروتکل ارتباطی را مشخص می کند.

مانند TCP , UDP , ICMP و … . |

Protocol |

| آدرس منبع یا جایی که جریان ترافیک از آنجا ارسال می شود را مشخص می کند. | Source |

| آدرس مقصد یا جایی که جریان ترافیک به آنجا ارسال می شود را مشخص می کند. | Destination |

| شماره Port مقصد را مشخص می کند. | Destination port range |

| آدرس کامپیوتری که در شبکه خصوصی ما قرار دارد را در این قسمت مشخص می کنیم. | Redirect Target IP |

| شماره Port و سرویسی که بر روی کامپیوتر داخل شبکه خصوصی ما قرار دارد را مشخص میکنیم. | Redirect Target Port |

| توضیحات مربوط به رول را در اینجا وارد می کنیم. | Description |

| در صورتی که تیک این قسمت خورده باشد درهنگام سینک H.A این رول سینک نخواهد شد. | No XMLRPC Sync |

| میتوانیم مشخص کنیم که رول در صورت وجود پروکسی هم اعمال شود یا خیر | NAT Reflection |

| می توانیم مشخص کنیم که آیا رول مربوط به فایروال این NAT بصورت اتوماتیک ایجاد شود یا خیر | Filter rule association |

جدول Port Forward

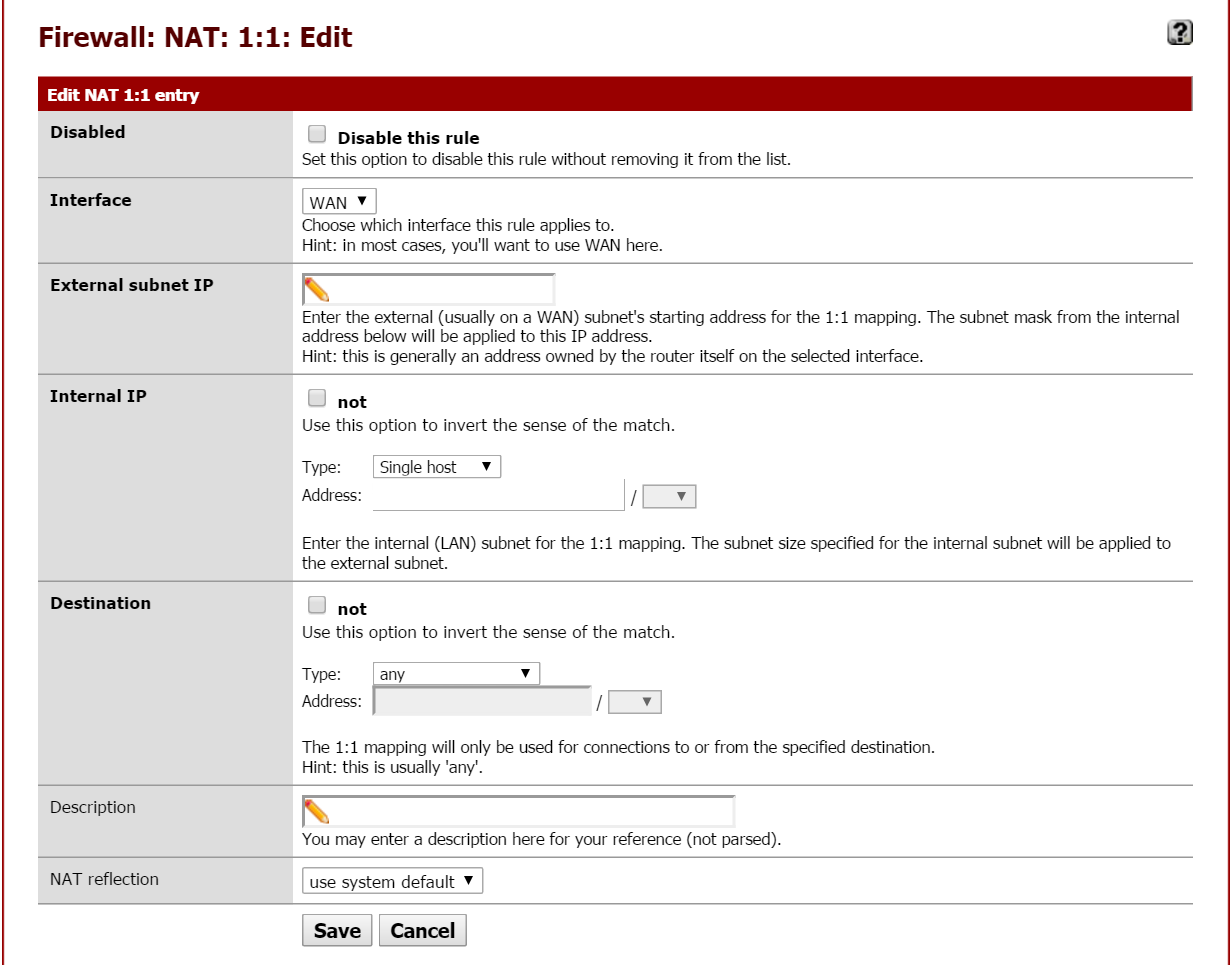

۱:۱-

در این بخش می توانیم بجای اینکه یک IP معتبر اینترنتی را مستقیم به کامپیوتری در داخل شبکه بدهیم آن را در فایروال اعمال کنیم و با استفاده از فابلیت ۱:۱ آن را با IP داخلی خودمان نظیرکنیم.

این کار باعث بالا رفتن امنیت شبکه ما می شود . همچنین bug های موجود را از چشم نفوذگر دور نگه می دارد.

در جدول زیر توضیحاتی برای هر یک از فیلدهای قابل استفاده آورده شده است.

| در صورتی که این گزینه تیک خورده باشد رول غیر فعال مشود. | Disabled |

| اینترفیس یا رابط ورودی جریان اطلاعات را مشخص می کند. | Interface |

| آدرس IP معتبر اینترنتی را در این قسمت وارد می کنیم. | External subnet IP |

| آدرس IP کامپیوتر داخل شبکه مان را در این قسمت وارد می کنیم. | Internal IP |

| مقاصدمان را در این قسمت مشخص می کنیم | Destination |

| توضیحاتی درباره رول می توانیم در اینجا وارد کنیم. | Description |

| میتوانیم مشخص کنیم که رول در صورت وجود پروکسی هم اعمال شود یا خیر | Nat Reflection |

جدول ۱:۱

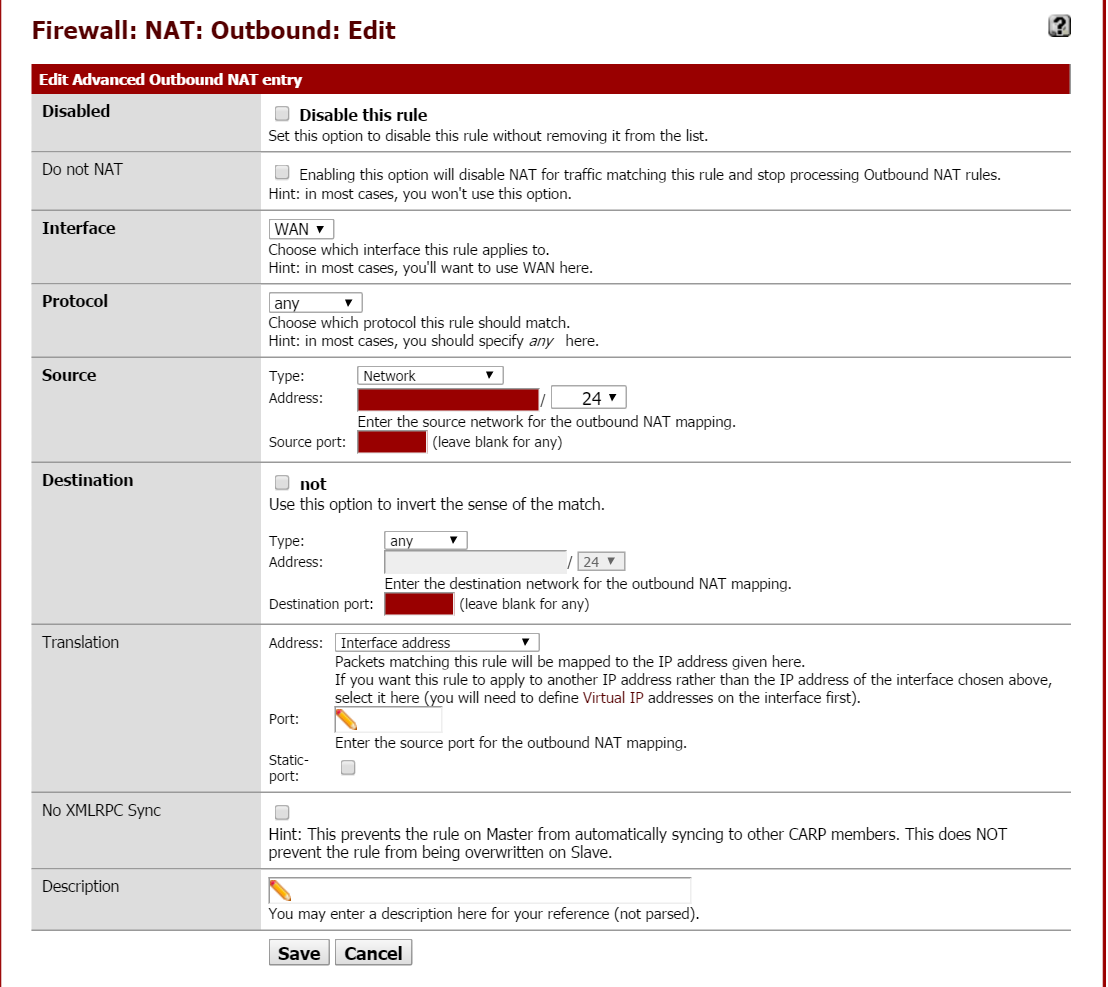

Outbound–

این قسمت همان Source NAT در فایروال های دیگر می باشد. زمانی که بخواهیم ترافیک خروجی یک هاست یا رنج خاص از شبکه داخلی ما با آدرس معتبر مشخصی خارج شود از این قابلیت استفاده میکنیم .

برای درک بیشتر هر یک از گزینه های قابل استفاده توضیحاتی در رابطه با انها در جدول زیر آورده شده است.

| اگر این گزینه تیک خورده باشد رول غیرفعال می شود. | Disabled |

| در صورتی که بخواهیم رول اعمال نشود این گزینه را تیک می زنیم | Dot not NAT |

| اینترفیس یا رابط خروجی جریان ترافیک را مشخص می کند | Interface |

| پروتکل ارتباطیمان را مشخص می کند | Protocol |

| آدرس منبع یا جایی که جریان ترافیک از آنجا می آید را مشخص می کند | Source |

| آدرس مقصد یا جایی که جریان ترافیک به انجا می رود را مشخص می کند. | Destination |

| آدرسی که می خواهیم ترافیک خروجیمان به ان ترجمه شود را در اینجا وارد می کنیم | Translation |

| در صورتی که تیک این قسمت خورده باشد درهنگام سینک H.A این رول سینک نخواهد شد. | No XMLRPC Sync |

| توضیحاتی در رابطه با رول را در اینجا وارد می کنیم | Description |

جدول Outbound

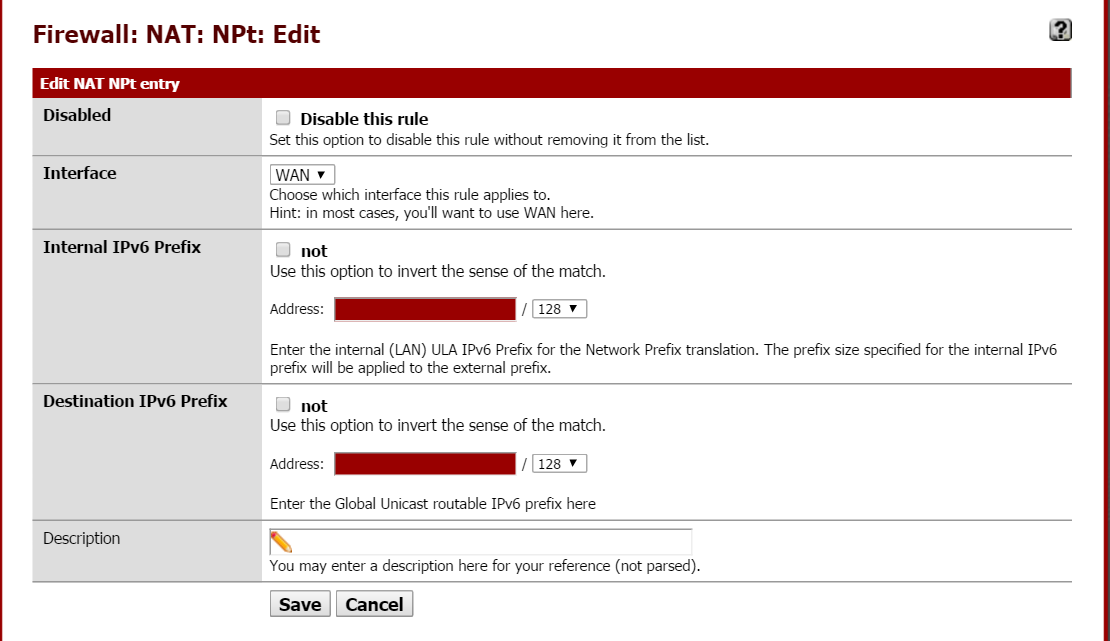

NPt–

در این بخش میتوانیم یک پیشوند یا آدرس یک شبکه را به آدرسی دیگر تغییر دهیم.

این قسمت بیشتر در مورد IP نسخه ۶ ام کاربرد دارد .