دیوار آتش سیستمی سختافزاری یا نرمافزاری است که بین کامپیوتر شما یا یک شبکه LAN و شبکه بیرونی (مثلا اینترنت) قرار گرفته و ضمن نظارت بر دسترسی به منابع سیستم، در تمام سطوح ورود و خروج اطلاعات را تحت نظر دارد. هر سازمان یا نهادی که بخواهد ورود و خروج اطلاعات شبکه خود را کنترل کند موظف است تمام ارتباطات مستقیم شبکه خود را با دنیای خارج قطع نموده و هر گونه ارتباط خارجی از طریق یک دروازه که دیوار آتش یا فیلتر نام دارد، انجام شود.

نکته: آموزش های مربوط به iptables و pfsense در سایت موجود میباشد.

مشخصههای مهم یک فایروال

۱- توانایی ثبت و اخطار: ثبت وقایع یکی از مشخصههای بسیار مهم یک فایروال به شمار میرود و به مدیران شبکه این امکان را میدهد که انجام حملات را کنترل کنند. همچنین مدیر شبکه میتواند با کمک اطلاعات ثبت شده به کنترل ترافیک ایجاد شده توسط کاربران مجاز بپردازد و به راحتی به بخشهای مهمتر اطلاعات ثبت شده دسترسی پیدا کند. همچنین یک فایروال خوب باید بتواند علاوه بر ثبت وقایع، در شرایط بحرانی، مدیر شبکه را از وقایع مطلع کند و برای وی اخطار لازم را بفرستد .

۲- بازدید حجم بالایی از بستههای اطلاعات: یکی از روشهای ارزیابی فایروال، توانایی آن در بازدید حجم بالایی از بستههای اطلاعاتی بدون کاهش چشمگیر کارایی شبکه است. حجم دادههایی که یک فایروال میتواند کنترل کند برای شبکههای مختلف متفاوت است، اما یک فایروال قطعاَ نباید به گلوگاه شبکهی تحت حفاظتش تبدیل شود. عوامل مختلفی در سرعت پردازش اطلاعات توسط فایروال نقش دارند. بیشترین محدودیتها از طرف سرعت پردازنده و عدم بهینه بودن کد نرمافزار بر کارایی فایروال تحمیل میشوند. عامل محدود کنندهی دیگر میتواند کارتهای واسطی باشد که بر روی فایروال نصب میشوند. فایروالی که بعضی کارها مانند صدور اخطار، کنترل دسترسی URLو بررسی وقایع ثبت شده را به نرمافزار های دیگر میسپارد از سرعت و کارایی بهتری برخوردار است .

۳- سادگی پیکربندی: سادگی پیکربندی شامل امکان راهاندازی سریع فایروال و مشاهده سریع خطاها و مشکلات است. در واقع بسیاری از مشکلات امنیتی که دامنگیر شبکهها میشود به پیکربندی غلط فایروال بر میگردد. لذا پیکربندی سریع و ساده یک فایروال، امکان بروز خطا را کم میکند. برای مثال امکان نمایش گرافیکی معماری شبکه و یا ابزاری که بتواند سیاستهای امنیتی را بر روی پیکربندی ترجمه کند برای یک فایروال بسیار مهم است.

۴- امنیت و افزونگی فایروال: امنیت فایروال خود یکی از نکات مهم در یک شبکه امن است.فایروالی که نتواند امنیت خود را تامین کند، قطعاَ اجازه ورود هکرها و مهاجمان را به سایر بخشهای شبکه نیز خواهد داد. امنیت در دو بخش زیر یک فایروال، تامین کنندهی امنیت فایروال و شبکه است:

الف) امنیت سیستم عامل فایروال: اگر نرمافزار فایروال بر روی سیستم عامل جداگانهای کار کند، نقاط ضعف امنیتی سیستم عامل، میتواند نقاط ضعف فایروال نیز به حساب بیاید. بنابراین امنیت و استحکام سیستم عامل فایروال و بروز رسانی آن از نکات مهم در امنیت فایروال است.

ب) دسترسی امن به فایروال جهت مقاصد مدیریتی: یک فایروال باید مکانیزمهای امنیتی خاصی را برای دسترسی مدیران شبکه در نظر بگیرد. این روشها میتواند رمزنگاری را همراه با روشهای مناسب تعیین هویت بکار گیرد تا بتواند در مقابل نفوذگران مقاومت کند.

دسته بندی اول انواع فایروال

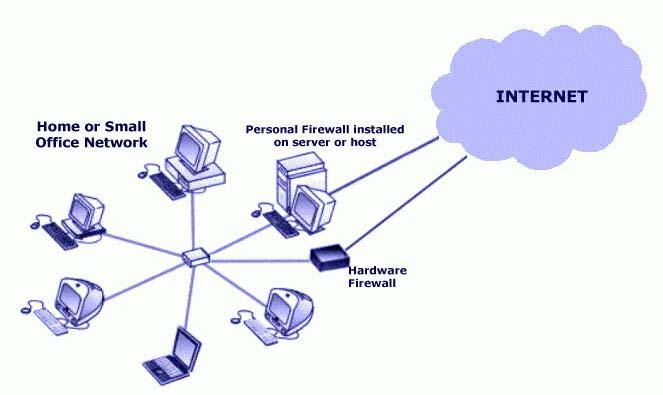

دو نوع دستهبندی را برای فایروالها در نظر میگیریم. در دستهبندی نخست، فایروال را به دو دستهی نرمافزاری و سختافزاری تقسیم می نماییم. در تقسیمبندی دیگر فایروالها را به پنج گروه تقسیم میکنیم. ابتدا در مورد انواع نرم یا سختافزاری صحبت میکنیم:

۱- فایروالهای سختافزاری:

این نوع از فایروالها که به آنان فایروالهای شبکه نیز گفته میشود، بین کامپیوتر کاربر (یا شبکه) و کابل و یا خط و هرگونه ارتباط خارجی DSLقرار خواهند گرفت. فایروالهای سختافزاری در مواردی نظیر حفاظت چندین کامپیوتر مفید بوده و یک سطح مناسب حفاظتی را ارائه مینمایند. در صورتی که شما صرفاَ دارای یک کامپیوتر پشت فایروال میباشید و یا این اطمینان را دارید که سایر کامپیوترهای موجود بر روی شبکه نسبت به نصب تمامی افزونه ها، به هنگام بوده و عاری از ویروس و یا کرم میباشند، ضرورتی به استفاده از یک سطح اضافهی حفاظتی نخواهید داشت.

فایروالهای سختافزاری عموماَ ترافیک بین شبکه و اینترنت را کنترل کرده و نظارت خاصی بر روی ترافیک بین کامپیوترهای موجود در شبکه را انجام نخواهند داد. این نوع فایروالها را میتوان به صورت محصول جداگانه خریداری کرد اما معمولاَ، به صورت تعبیه شده بر روی مسیریابهای شبکه هستند.

فایروالهای سختافزاری، از تکنیک فیلتر کردن بستهها برای ارزیابی سرآیند بسته، جهت تعیین مقصد و مبدا استفاده میکنند. اطلاعات به دست آمده از این ارزیابی، با تنظیمات پیش فرض یا تنظیماتی که کاربر انجام داده است مقایسه و تصمیم گیری میشود که آیا بسته ارسال یا متوقف شود.

معمولاَ این نوع فایروالها به علت داشتن سیستم عامل جدایی که دارند، در معرض خطر کمتری از طرف شبکه قرار میگیرند و میتوان مانند یک گره در شبکه یا یک Mini Computerبه آنها نگاه کرد.

معمولاَ این نوع فایروالها به علت داشتن سیستم عامل جدایی که دارند، در معرض خطر کمتری از طرف شبکه قرار میگیرند و میتوان مانند یک گره در شبکه یا یک Mini Computerبه آنها نگاه کرد.

مزایای استفاده از فایروال سختافزاری:

• حفاظت بیشتر و کلیتری نسبت به فایروالهای نرمافزاری دارند.

• کل شبکه را محافظت میکنند.

• تا زمانی که در سیستم اجرا نشدهاند، هیچ تاثیری بر روی عملکرد سیستم ندارند.

• این نوع فایروالها، به صورت مستقل از سیستم عامل و نرمافزارهای درون شبکه عمل میکنند و دارای سیستم عامل جدایی هستند.

معایب استفاده از فایروال سختافزاری:

• هزینه بیشتری نسبت به فایروالهای نرمافزاری دارند، حتی با وجود اینکه از نظر خرید، یک فایروال سختافزاری کم هزینه تر از خرید چند فایروال نرمافزاری در یک شبکه بزرگ است.

• جاگیر بوده و کابل کشی پیچیدهای دارد.

• نصب و Upgradeکردن آنها دشوار است.

۲-فایروالهای نرمافزاری:

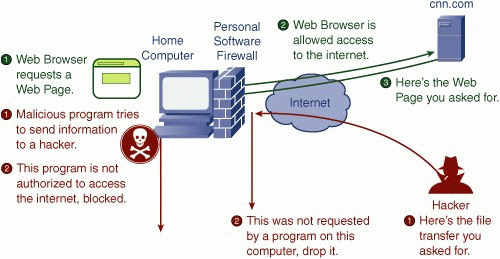

برخی از سیستم عاملها دارای یک فایروال تعبیه شده درون خود میباشند .در صورتی که سیستم عامل نصب شده بر روی کامپیوتر شما دارای یک فایروال تعیبه شده نمیباشد، میتوان اقدام به تهیه یک فایروال نرمافزاری کرد. در شکل زیر، چگونگی کارکرد یک فایروال نرمافزاری به صورت ساده بیان شده است.

فایروالهای نرمافزاری، مانند هر نرمافزار دیگری بر روی سیستم نصب و تنظیمات و تعاریفی برای آن انجام میشود. این نوع فایروالها، از هر گونه حمله به کامپیوتر شخصی جلوگیری میکنند و حتی با تنظیمات خاص آن میتوان جلوی حملات Trojanو کرمهای E-mailرا نیز گرفت. بعضی از بستههای فایروالهای نرمافزاری،حاوی آنتی ویروس و آنتی اسپم نیز هستند.

فایروالهای نرمافزاری، مانند هر نرمافزار دیگری بر روی سیستم نصب و تنظیمات و تعاریفی برای آن انجام میشود. این نوع فایروالها، از هر گونه حمله به کامپیوتر شخصی جلوگیری میکنند و حتی با تنظیمات خاص آن میتوان جلوی حملات Trojanو کرمهای E-mailرا نیز گرفت. بعضی از بستههای فایروالهای نرمافزاری،حاوی آنتی ویروس و آنتی اسپم نیز هستند.

سوالی که در اینجا مطرح است این است که چرا با وجود یک فایروال سختافزاری باز هم نیاز به فایروالهای نرمافزاری است؟

در جواب این سوال، E-mail wormها را مثال میزنیم. برای ارسال ایمیل، همانطور که میدانیم از پورت ۲۵ یعنی SMTP استفاده میشود. وقتی ایمیلی که حاوی Wormنیز میباشد به فایروال سختافزاری که معمولاَ در مسیریاب شبکه تعبیه شده است میرسد به عنوان یک پورت صحیح از آن عبور میکند. در ثانی، فایروالهای سختافزاری تنها ترافیک کلی شبکه را در نظر دارند و به کاربر هشدار یا پیغامی مبتنی بر نفوذ و حمله به کامپیوتر شخصی وی را نمیدهند.

در نتیجه، پیشنهاد میشود از هر دو نوع فایروال استفاده شود. در ادامه، مزایا و معایب استفاده از هر نوع فایروال مطرح میشود و سپس به مقایسهی این دو می پردازیم.

مزایای استفاده از فایروال نرمافزاری:

• این نوع فایروالها، برای کامپیوترهای شخصی استفاده میشوند و در نتیجه بر روی هر سیستم عاملی کار میکنند.

• به صورت مستقل و کامل قابل نصب هستند.

• به راحتی بروزرسانی میشوند.

معایب استفاده از فایروال نرمافزاری:

• برای هر کامپیوتر موجود در شبکه، نیاز به نصب جداگانهای دارد در نتیجه زمانبر است.

• در مواقعی که زمان پاسخگویی سیستم عاملی بحرانی و مهم است، مناسب نیستند.

• فضای CPUو حافظهی بیشتری اشغال میکند.

دسته بندی فایروالها از لحاظ سطح امنیت

همانطور که اشاره کردیم نوع دیگری از تقسیم بندی فایروالها را نیز داریم که بر اساس کارکرد و سطح امنیتی، فایروالها را به دستههای زیر تقسیم میکند.

۱- فایروالهای مداری :

این فایروالها به عنوان یک رله برای ارتباطات TCPعمل میکنند. آنها ارتباط TCPرا با رایانه پشتشان قطع کرده و خود به جای آن رایانه به پاسخگویی اولیه میپردازند. تنها پس از برقراری ارتباط است که اجازه میدهند تا داده به سمت رایانه مقصد جریان پیدا کند و تنها به بستههای دادهای مرتبط اجازه عبور میدهند. این نوع از فایروالها هیچ دادهای از درون بستههای اطلاعات را مورد بررسی قرار نمیدهند و لذا سرعت خوبی دارند. ضمنا امکان ایجاد محدودیت بر روی سایر پروتکلها (غیر از TCP) را نیز نمیدهند.

۲- فایروالهای پروکسی سرور :

یک فایروال پروکسی سرور به بررسی بستههای اطلاعات در لایه کاربرد میپردازد. یک پروکسی سرور درخواست ارائه شده توسط برنامههای کاربردی پشتش را قطع کرده و خود به جای آنها درخواست را ارسال میکند. نتیجهی درخواست را نیز ابتدا خود دریافت و سپس برای برنامههای کاربردی ارسال میکند. این روش با جلوگیری از ارتباط مستقیم برنامه با سرورها و برنامههای کاربردی خارجی امنیت بالایی را تامین میکند. از آنجایی که این فایروالها پروتکلهای سطح کاربرد را میشناسند، لذا میتوانند بر مبنای این پروتکلها محدودیتهایی را ایجاد کنند.

همچنین آنها میتوانند با بررسی محتوای بستههای دادهای به ایجاد محدودیتهای لازم بپردازند. البته این سطح بررسی میتواند به کندی این فایروالها بیانجامد. همچنین از آنجایی که این فایروالها باید ترافیک ورودی و اطلاعات برنامههای کاربردی کاربر انتهایی را پردازش کند، کارایی آنها بیشتر کاهش مییابد. اغلب اوقات پروکسی سرورها از دید کاربر انتهایی شفاف نیستند و کاربر مجبور است تغییراتی را در برنامه خود ایجاد کند تا بتواند این فایروالها را به کار بگیرد. هر برنامهی جدیدی که بخواهد از این نوع فایروال عبور کند، باید تغییراتی را در پشته پروتکل فایروال ایجاد کند.

۳- فایروالهای فیلترکنندهی بستهها :

این فیلترها روش کار سادهای دارند. آنها بر مسیر یک شبکه مینشینند و با استفاده از مجموعهای از قواعد، به بعضی بستهها اجازه عبور میدهند و بعضی دیگر را بلاک میکنند. این تصمیمها با توجه به اطلاعات آدرسدهی موجود در پروتکلهای لایه شبکه مانندIP صورت میگیرد. این فیلترها زمانی میتوانند به خوبی عمل کنند که فهم خوبی از کاربرد سرویسهای مورد نیاز شبکه جهت محافظت داشته باشند. این فیلترها میتوانند سریع باشند چون همانند پروکسیها عمل نمیکنند و اطلاعاتی درباره پروتکلهای لایه کاربرد ندارند.

۴- فایروالهای بررسیکنندهی وضعیت:

این فیلترها با هوشمندی بالاتری از فیلترینگهای معمولی کار میکنند. آنها تقریباَ تمامی ترافیک ورودی را مسدود میکنند اما میتوانند به ماشینهای پشتشان اجازه بدهند تا به پاسخگویی بپردازند. آنها این کار را با نگهداری رکورد اتصالاتی که ماشینهای پشتشان در لایه انتقال ایجاد میکنند، انجام میدهند. این فیلترها، مکانیزم اصلی مورد استفاده جهت پیاده سازی فایروال در شبکههای مدرن هستند. این فیلترها میتوانند رد پای اطلاعات مختلف را از طریق بستههایی که در حال عبورند ثبت کنند. برای مثال شماره پورتهای TCPو UDPمبدا و مقصد، شماره ترتیب TCP و پرچمهای TCP بسیاری از فیلترینگهای جدید Stateful میتوانند پروتکلهای لایه کاربرد مانند FTP و HTTP را تشخیص دهند و لذا میتوانند اعمال کنترل دسترسی را با توجه به نیازها و سرعت این پروتکلها انجام دهند.

۵- فایروالهای شخصی :

فایروالهای شخصی، فایروالهایی هستند که بر روی رایانههای شخصی نصب میشوند. آنها برای مقابله با حملات شبکه ای طراحی شدهاند. معمولاَ از برنامههای در حال اجرا در ماشین آگاهی دارند و تنها به ارتباطات ایجاد شده توسط این برنامهها اجازه میدهند که به کار بپردازند. نصب یک فایروال شخصی بر روی یک رایانه بسیار مفید است زیرا سطح امنیت پیشنهادی توسط فایروال شبکه را افزایش میدهد. از آنجایی که امروزه حملات بسیاری از درون شبکهی حفاظت شده انجام میشود و فایروال در سطح شبکه کاری در قبال آن حملات نمیتواند انجام دهد، وجود یک فایروال شخصی بسیار مفید خواهد بود. معمولاَ نیازی به تغییر برنامه جهت عبور از فایروال شخصی نصب شده (همانند پروکسی) نیست.

انواع پیکربندی فایروالها

پیکربندی فایروالها را میتوان بر اساس جایگاه قرارگیری سرورها در نواحی مختلف شبکه دستهبندی کرد.

۱- خارج از فایروال (بین اینترنت و فایروال)

در این شیوه، سرور مستقیما و بدون حفاظ و لایهی امنیتی در معرض دید عموم قرار میگیرد. و بعد از آن یک فایروال نصب میشود. ممکن است که این شیوه طراحی برای سرور وب شما خطرناک باشد، اما چنانچه هکرها با سوء استفاده از ضعف طراحی وب مستر بتوانند سرور وب را دور زده و بخواهند به داخل شبکه نفوذ کنند با یک فایروال سفت و سخت مواجه خواهند شد.

۲- درون فایروال (بین فایروال و شبکه)

در این طراحی، سرور وب تحت حمایت کامل امنیتی فایروال قرار دارد. در این شیوه طراح وب و مدیر شبکه باید پورتهای مورد نیاز و ضروری را باز گذاشته، سایر پورتها را ببندند. در غیر این صورت چنانچه هکری توانست از حفاظ وب نفوذ کند، احتمال دارد که به راحتی به سایر پورتها و منابع شبکه هم دسترسی پیدا کند.

۳- میان دو فایروال

اگر سرور وب دارای منابع حساس و مهمی باشد مدیر شبکه ضرورت پیدا میکند که از این شیوه امنیتی استفاده نماید که ترکیبی از دو حالت ذکر شدهی فوق است. در این شیوهی طراحی، سرور وب تحت حمایت و کنترل کامل دو فایروال میباشد و جلوی نفوذ هر فرد سودجویی گرفته میشود.

۴- فایروال Dual Homed

در این پیکربندی که یکی از سادهترین و در عین حال متداولترین روشهای استفاده از یک فایروال است، یک فایروال مستقیما به اینترنت متصل میگردد. در پیکربندی فوق امکان استفاده از DMZ وجود نخواهد داشت .

در این پیکربندی فایروال مسئولیت بررسی بستههای اطلاعاتی ارسالی با توجه به قوانین فیلترینگ تعریف شده بین شبکه داخلی و اینترنت و برعکس را برعهده دارد. فایروال از آدرس IPخود برای ارسال بستههای اطلاعاتی بر روی اینترنت استفاده مینماید. دارای یک پیکربندی ساده بوده و در مواردی که صرفا دارای یک آدرس IPمعتبر میباشیم، کارساز خواهند بود. برای اتصال فایروال به اینترنت میتوان از یک خط Dial upمعمولی، یک اتصال ISDNو مودمهای کابلی استفاده نمود .

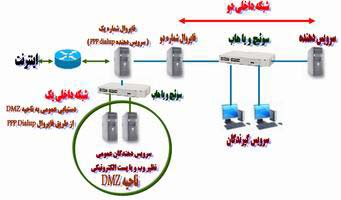

۵- یک شبکه Two-Leggedبه همراه استفاده از یک ناحیه DMZ

در این پیکربندی که نسبت به مدل قبلی دارای ویژگیهای پیشرفته تری است، مسیریاب متصل شده به اینترنت، بههاب و یا سوییچ موجود در شبکهی داخلی متصل میگردد.

در این پیکربندی ماشینهایی که میبایست امکان دستیابی مستقیم به اینترنت را داشته باشند (توسط فایروال فیلتر نخواهند شد)، به هاب و یا سوییچ خارجی متصل میگردند. فایروال دارای دو کارت شبکه است که یکی به هاب یا سوییچ خارجی و دیگری بههاب یا سوییچ داخلی متصل میگردد. (تسهیل در امر پیکربندی فایروال) ماشینهایی که میبایست توسط فایروال حفاظت گردند بههاب و یا سوییچ داخلی متصل میگردند. به منظور افزایش کارآیی و امنیت شبکه، میتوان از سوییچ در مقابلهاب استفاده نمود. در پیکربندی فوق امکان استفاده از سرویس دهندگانی نظیر وب و یا پست الکترونیکی که میبایست قابلیت دستیابی همگانی و عمومی به آنان وجود داشته باشد از طریق ناحیه DMZ فراهم میگردد. در صورتی که امکان کنترل و مدیریت مسیریاب وجود داشته باشد، میتوان مجموعهای دیگر از قابلیتهای فیلترینگ بستههای اطلاعاتی را نیز به خدمت گرفت. با استفاده از پتانسیلهای فوق می توان یک سطح حفاظتی محدود دیگر متمایز از امکانات ارائه شده توسط فایروالها را نیز پیاده سازی نمود. در صورتی که امکان کنترل و مدیریت مسیریاب وجود نداشته باشد، ناحیه DMZ بطور کامل در معرض استفاده عموم کاربران اینترنت قرار خواهد داشت. در چنین مواردی لازم است با استفاده از ویژگیها و پتانسیلهای ارائه شده توسط سیستم عامل نصب شده بر روی هر یک از کامپیوترهای موجود در ناحیهی DMZ یک سطح مناسب امنیتی را تعریف نمود.

پیکربندی مناسب ناحیه DMZ به دو عامل متفاوت بستگی خواهد داشت :وجود یک مسیریاب خارجی و داشتن چندین آدرس IP.

در صورتی که امکان ارتباط با اینترنت از طریق یک اتصال PPP مودم فراهم شده است یا امکان کنترل مسیریاب وجود ندارد و یا صرفا دارای یک آدرس IP میباشیم، میبایست از یک راه کار دیگر در این رابطه استفاده نمود. در این رابطه میتوان از دو راه حل متفاوت با توجه به شرایط موجود استفاده نمود: راهحل اول، ایجاد و پیکربندی یک فایروال دیگر در شبکه است. راهحل فوق در مواردی که از طریق PPP به شبکه متصل باشیم، مفید خواهد بود. در پیکربندی فوق، یکی از ماشینها به عنوان یک فایروال خارجی ایفای وظیفه مینماید (فایروال شمارهی یک). ماشین فوق مسئولیت ایجاد اتصالPPP و کنترل دستیابی به ناحیه DMZرا بر عهده خواهد داشت و فایروال شمارهی دو، مسئولیت حفاظت از شبکهی داخلی را برعهده دارد. فایروال شمارهی یک از فایروال شمارهی دو نیز حفاظت مینماید.

راه حل دوم، ایجاد یک فایروال Three Leggedاست که در ادامه به آن اشاره خواهیم کرد.

۶- فایروال Three-Legged

در این پیکربندی که نسبت به مدلهای قبلی دارای ویژگیهای پیشرفتهتری است، از یک کارت شبکهی دیگر بر روی فایروال و برای ناحیه DMZ استفاده میگردد. پیکربندی فایروال بگونهای خواهد بود که مسیریابی بستههای اطلاعاتی بین اینترنت و ناحیه DMZ با روشی متمایز و متفاوت از اینترنت و شبکه داخلی، انجام خواهد شد .

برای سرویس دهندگان موجود در ناحیهی DMZمی توان از آدرسهای IPغیر معتبر استفاده نمود. کاربرانی که از اتصالات ایستایPPP استفاده مینمایند نیز میتوانند به ناحیهی DMZ دستیابی داشته باشند و از خدمات سرویس دهندگان متفاوت (انواع مختلف سرور) موجود در این ناحیه استفاده نمایند. چنین توپولوژی یک راه حل مقرون به صرفه برای سازمانها و ادارات کوچک به حساب میآید. برای دستیابی به ناحیه DMZو شبکهی داخلی میبایست مجموعه قوانین خاصی تعریف گردد و همین موضوع، پیاده سازی و پیکربندی مناسب این پیکربندی را اندازهای پیچیدهتر از توپولوژیهای قبلی میکند.

در صورتی که امکان کنترل مسیریاب متصل به اینترنت وجود نداشته باشد، میتوان کنترل ترافیک ناحیه DMZ را با استفاده از امکانات ارائه شده توسط فایروال شماره یک انجام داد. در صورت امکان سعی گردد که دستیابی به ناحیه DMZ محدود شود .

ویژگیهای فایروال

انواع فایروالها ویژگیها و قابلیتهای متفاوت و متنوعی نسبت به هم دارند که در زیر لیستی از مهمترین خصوصیات به همراه توضیحاتی در مورد هر یک آورده شده است.

۱- Inbound and Outbound Packet Filtering

فیلتر کردن بستههای ورودی و خروجی بر اساس اعمال قوانینی که میتواند توسط کاربر یا مدیر شبکه تعیین شود. بستهها بر اساس ویژگیهایشان (پروتکل، آدرس مبدأ و مقصد و همچنین آدرس پورت مبدأ و مقصد) فیلتر میشوند.

۲- Stealth Mode

غیر قابل مشاهده شدن نقاط نفوذپذیر سیستم توسط فایروال باعث میشود تا کسانی که میخواهند توسط ابزارهایی خاص اطلاعات سیستم هدف (مانند پورتهای باز، نوع سیستم عامل و…) را به دست آورند، ناکام بمانند.

۳- Support Custom Rules

قابلیت پشتیبانی از قوانینی که کاربر تعیین میکند مانند مسدود کردن بستههایی با یک آدرس IP مشخص یا تعریف کردن پورتهایی خاص برای کاربردهای متفاوت (مثلا استفاده از یک پورت برای ویدیو کنفرانس).

۴- Ad Blocking

مسدود کردن انواع ناخواستهی تبلیغاتی که در مرورگر وب به نمایش در میآیند.

۵- Content filtering

فیلتر کردن سایتها بر اساس محتوا از ویژگیهای فایروال محسوب میشود. این نوع از فیلترینگ میتواند بر اساس لیستی از نام سایتها یا کلماتی کلیدی باشد.

۶- Cookie Control

قابلیت مسدود کردن کوکیهایی که توسط سایتهای مختلف بر روی کامپیوتر کاربر ایجاد میشود. این کوکیها شامل اطلاعاتی قبیل نام، آدرس، شماره تلفن، پسورد و یا حتی عادات جستجوی کاربر میباشد.

۷- Mobile Code Protection

جلوگیری از اجرا شدن کدهایی که در صفحات وب تعبیه میشوند (مانند جاوا اپلتها و پلاگینها) به دلیل اینکه میتوانند خطرناک باشند. این کدها میتوانند پسوردها را بدزدند یا فایلی را کپی کنند.

۸- Intrusion Detection

مانیتور کردن رخدادهای داخل سیستم یا شبکه و تحلیل آنها برای تشخیص حمله و نفوذ. در صورت عبور حمله کننده از فایروال، به کاربر هشدار داده میشود.

۹- Intruder Tracking

پس از تشخیص نفوذ، مبدا حمله یا نفوذ مشخص میگردد. در بعضی از فایروالها موقعیت حمله کننده نیز به صورت گرافیکی نمایش داده میشود.

۱۰- Logging

این ویژگی اعمالی را که فایروال بر روی بستههای عبوری انجام داده است را اصطلاحاً log میکند و در یک فایل ذخیره میکند. اطلاعات ذخیره شده در فایل شامل آدرس مبدأ و مقصد، شماره پورت مبدأ و مقصد،پروتکل انتقال مانند TCP، UDP، ICMP یا IGMP میباشد.

۱۱- Email Checking

فایلهای متصل به ایمیل میتوانند شامل ویروس،کرم و یا کدهای مخرب باشند. این ایمیلها به دلیل مشخص بودن اسم فایلهای الحاقی به آنها قابل شناسایی میباشند. فایروال با اعلام هشدار آنها را قرنطینه میکند.

۱۲- Application Authentication

یکی از مهمترین عوامل آسیب زننده به سیستم تروجانها (Trojan Horse) میباشند که به راحتی قابل دانلود میباشند. برخی از آنها از لحاظ نام، اندازه و ساختار دایرکتوری شبیه نرمافزارهایی هستند که قابلیت دسترسی به اینترنت را دارند. برای مقابله با آنها از الگوریتمهای هش (Hash) برای امضای دیجیتالی برنامهی موردنظر در هر بار زمان اجرا استفاده میشود و سپس با امضای دیجیتالی قبلی ذخیره شده مقایسه میشود تا از برنامه اصلی تمییز داده شود. در صورت عدم برابری امضاها، به کاربر هشدار داده میشود.

۱۳- Internet Connection Sharing (ICS) Support

این قابلیت هنگامی استفاده میشود که چند کامپیوتر از طریق یک دروازه به اینترنت وصل شوند. این ویژگی باعث استفاده از فایروال در محل تقاطع گرهها میشود.