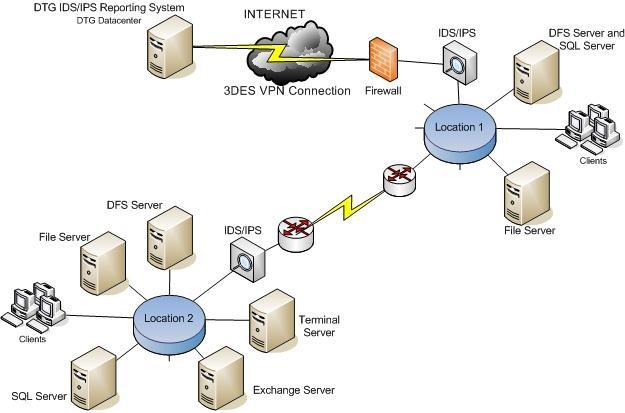

تکنولوژیهای تشخیص و جلوگیری از نفوذ، ترافیک موجود در شبکه را با جزئیات بیشتری نسبت به فایروال تحلیل میکنند. مشابه سیستمهای آنتی ویروس، ابزارهای IDS و IPS ترافیک را بررسی و هر بستهی اطلاعات را با پایگاه دادهای از مشخصات حملات شناخته شده مقایسه میکنند. هنگامی که الگوی حملات تشخیص داده شود، این ابزارها وارد عمل میشوند. IDSها و IPSها مشخصات مشترک زیادی دارند. در حقیقت، بیشتر IPSها در هسته خود یک IDS دارند. تفاوت کلیدی بین این تکنولوژیها از نام آنها استنباط میشود ابزارهای IDS با تشخیص ترافیک آسیبرسان مسؤولین شبکه را از وقوع یک حمله مطلع میسازند؛ اما ابزارهای IPS یک گام جلوتر رفته و به صورت خودکار ترافیک آسیب رسان را مسدود میکنند.

مزایا

تکنولوژیهای تشخیص و جلوگیری از نفوذ، تحلیلهای پیچیدهای روی تهدیدها و آسیب پذیریهای شبکه انجام میدهند. در حالی که فایروال به ترافیک شبکه، بر اساس بررسی بسته و بر پایهی مقصد نهایی آن اجازه عبور میدهد، این ابزارها تجزیه و تحلیل عمیقتری را برعهده دارند، و بنابراین سطح بالاتری از محافظت را ارائه میکنند. با بهرهگیری از این تکنولوژیها، حملاتی که داخل ترافیک قانونی شبکه وجود دارند و توانستهاند از فایروال عبور کنند، مشخص و قبل از آسیب رسانی خاتمه داده خواهند شد.

سیستمهای مدیریت آسیب پذیری روند بررسی آسیب پذیریهای شبکه را بصورت خودکار استخراج میکنند. انجام چنین بررسیهایی به صورت دستی و با دورهی مورد نیاز برای تضمین امنیت، تا حدود زیادی غیرعملی خواهد بود. به علاوه، شبکه ساختار پویایی دارد. افزودن یک ابزار جدید، ارتقا دادن نرمافزارها و وصلهها، و افزودن و کاستن از کاربران، همگی میتوانند آسیب پذیریهای جدید را در شبکه پدید آورند. ابزار تخمین آسیب پذیری به شما اجازه میدهد که شبکه را مرتب و کامل برای جستجوی آسیب پذیریهای جدید پیمایش کنید.

معایب

سیستمهای تشخیص نفوذ تمایل به تولید تعداد زیادی علائم هشدار غلط یا به اصطلاح خطای مثبت دارند. در حالی که سیستم تشخیص نفوذ ممکن است که یک حمله را کشف و به اطلاع برساند، این اطلاعات میتواند زیر انبوهی از هشدارهای غلط یا دادههای کم ارزش مدفون شود. در نتیجه مدیران شبکه ممکن است به سرعت حساسیت خود را نسبت به اطلاعات تولید شده توسط سیستم از دست بدهند. برای اثرگذاری بالا، یک سیستم تشخیص نفوذ باید به صورت پیوسته بررسی شود و با توجه به الگوهای مورد استفاده در محیط و آسیب پذیریهای کشف شده تنظیم گردد. چنین شکلی از نگهداری معمولاً میزان منابع اجرایی بالایی را مصرف میکند.

سطح خودکار بودن در سیستمهای پیشگیری نفوذ میتواند به میزان زیادی متفاوت باشد. بسیاری از آنها باید با دقت پیکربندی و مدیریت شوند تا مشخصات الگوهای ترافیک شبکهای را که در آن نصب شده اند منعکس کنند. تأثیرات جانبی احتمالی در سیستمهایی که بهینه نشدهاند، مسدود کردن تقاضای کاربران قانونی و قفل کردن منابع معتبر شبکه را شامل میشود.

تکنولوژیهای کنترل دسترسی ممکن است محدودیتهای فنی داشته باشند. برای مثال، آنها میتوانند با تمام ابزارهای موجود در شبکه کار نکنند، در نتیجه به چند سیستم برای ایجاد پوشش نیاز داشته باشید که حتی آسیب پذیریهای بیشتری را در شبکه به وجود آورد.